Chia sẻ link đăng ký miễn phí (ưu đãi) vĩnh viễn một số khóa học hacker miễn phí hay từ Udemy và một số nền tảng đào tạo trực tuyến khác, cùng tìm hiểu về thế giới hacker với các khóa học hacker miễn phí (full), gồm Khóa học hacker mũ trắng AEH cung cấp kiến thức bảo mật thông tin online toàn diện, Khóa học Cyber Security, Khóa Học Khám Phá Thế Giới Hacker…

Xem thêm: Khóa học kiếm tiền online mới nhất 2023 (share)

Khóa học hacker là gì?

Khóa học hacker là các khóa học dạy kỹ năng hack máy tính hoặc hệ thống mạng. Một số nội dung chính của khóa học hacker bao gồm:

- Cơ bản về mạng máy tính: hiểu về cách thức hoạt động của mạng, giao thức mạng phổ biến như TCP/IP, DNS, proxy,…để có kiến thức nền tảng về bảo mật mạng.

- Kỹ thuật tấn công mạng: học các kỹ thuật scan mạng, exploit lỗ hổng, tấn công mạng dựa trên lỗ hổng phần mềm,…nhằm xâm nhập vào hệ thống.

- Đánh cắp dữ liệu: kỹ thuật đánh cắp thông tin, dữ liệu nhạy cảm từ các mục tiêu như email, database.

- Che giấu dấu vết: cách thức ẩn danh, che giấu dấu vết để tránh bị phát hiện khi tấn công vào hệ thống mạng.

- Công cụ và ngôn ngữ lập trình: học sử dụng các công cụ hack phổ biến cũng như ngôn ngữ lập trình để viết mã khai thác, malware.

Ngoài ra còn có các kiến thức về luật pháp, đạo đức liên quan tới hacker. Các khóa học hacker cung cấp cho người học các kỹ năng để có thể tiến hành tấn công và xâm nhập hệ thống mạng. Tuy nhiên, việc sử dụng các kỹ năng này vào mục đích xấu là bất hợp pháp.

Hacker là gì?

Hacker là người có kỹ năng công nghệ thông tin cao, chuyên về lập trình, bảo mật máy tính và mạng. Một số định nghĩa về hacker:

- Hacker là người có khả năng chiếm quyền truy cập vào các hệ thống máy tính mà không được phép, thường với mục đích xấu. Họ có thể đột nhập vào các hệ thống, mạng máy tính để trộm cắp thông tin hoặc gây hại.

- Hacker “mũ trắng” là hacker chuyên nghiệp, sử dụng kỹ năng để bảo mật và bảo vệ hệ thống. Họ thường làm việc cho các công ty bảo mật hoặc chính phủ.

- Hacker “mũ đen” là hacker có ý đồ xấu, sử dụng kỹ năng để đột nhập trái phép, phá hoại và đánh cắp thông tin.

- Hacker “mũ xám” là hacker nằm giữa hacker “mũ trắng” và “mũ đen”. Họ thường hack vì mục đích tò mò, khám phá chứ không có ý đồ xấu.

Vai trò của hacker trong bảo mật

Các hacker, đặc biệt là hacker “mũ trắng”, đóng vai trò quan trọng trong lĩnh vực bảo mật thông tin:

- Tìm lỗ hổng bảo mật: Hacker sử dụng các kỹ năng và công cụ của mình để tìm ra lỗ hổng và điểm yếu trong các hệ thống, mạng máy tính. Họ giúp doanh nghiệp và tổ chức phát hiện các lỗ hổng trước khi bị kẻ xấu khai thác.

- Kiểm tra xâm nhập: Các công ty thuê hacker thực hiện kiểm tra xâm nhập hệ thống của họ để đánh giá mức độ an toàn thông tin. Hacker sẽ cố gắng tấn công và xâm nhập hệ thống giống như kẻ tấn công thật để đưa ra các khuyến nghị khắc phục.

- Tư vấn bảo mật: Các hacker có thể làm tư vấn viên bảo mật, đưa ra các giải pháp tăng cường bảo mật hệ thống cho doanh nghiệp. Họ có hiểu biết sâu rộng về các kỹ thuật tấn công, giúp xây dựng phòng thủ tốt hơn.

- Nghiên cứu bảo mật: Hacker đóng góp cho sự phát triển của ngành bảo mật thông qua việc nghiên cứu các công nghệ mới, tìm ra các điểm yếu tiềm ẩn và đề xuất giải pháp khắc phục.

Hacker “mũ trắng” giúp nâng cao độ an toàn cho các hệ thống thông tin với kiến thức chuyên sâu của họ. Tuy nhiên, các hacker “mũ đen” lại đe dọa đến an ninh mạng.

Dạy làm hacker từ A đến Z

Các khóa học dưới đây không phải là các khóa học dạy bạn cách để trở thành hacker mũ đen (hay mũ trắng), mà cung cấp các kiến thức hay, thường được các hacker sử dụng, giúp bạn nâng cao khả năng bảo mật, bảo vệ tài sản cá nhân khi làm các công việc liên quan đến IT, công nghệ, kinh doanh online,…

Nhưng nếu bạn là người đam mê công nghệ, IT…, hay là một chuyên gia bảo mật những khóa học hacker chia sẻ trong bài viết này chắc chắn ít nhiều sẽ thú vị và có ích cho công việc của bạn.

Khóa học Hacker miễn phí

Dưới đây là link đăng ký ưu đãi truy cập miễn phí vĩnh viễn một số khóa học hacker chuyên nghiệp, khóa học bảo mật online…

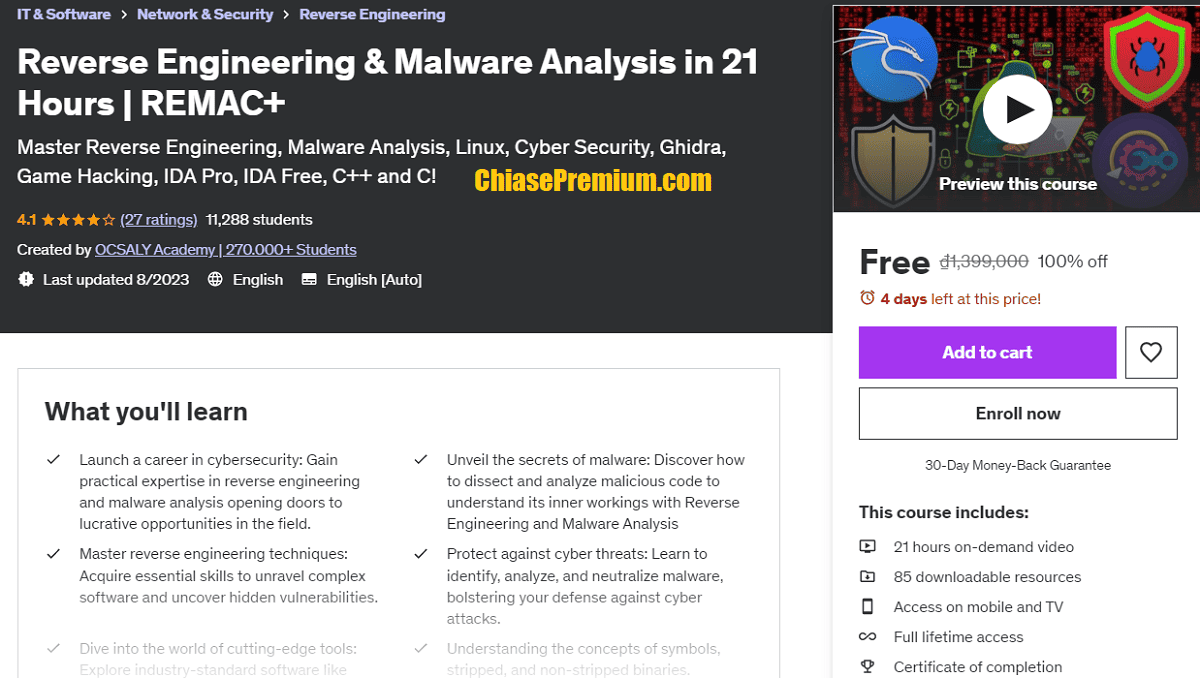

Reverse Engineering in 21 Hours

Reverse Engineering & Malware Analysis in 21 Hours | REMAC+. Master Reverse Engineering, Malware Analysis, Linux, Cyber Security, Ghidra, Game Hacking, IDA Pro, IDA Free, C++ and C!

Bạn sẽ học được gì

- Bắt đầu sự nghiệp trong lĩnh vực an ninh mạng: Đạt được kiến thức chuyên môn thực tế về kỹ thuật đảo ngược và phân tích phần mềm độc hại, mở ra những cơ hội sinh lời trong lĩnh vực này.

- Hé lộ bí mật của phần mềm độc hại: Khám phá cách mổ xẻ và phân tích mã độc để hiểu hoạt động bên trong của nó bằng Kỹ thuật đảo ngược và Phân tích phần mềm độc hại

- Nắm vững các kỹ thuật kỹ thuật đảo ngược: Có được các kỹ năng cần thiết để giải quyết phần mềm phức tạp và phát hiện các lỗ hổng tiềm ẩn.

- Bảo vệ chống lại các mối đe dọa trên mạng: Tìm hiểu cách xác định, phân tích và vô hiệu hóa phần mềm độc hại, tăng cường khả năng phòng thủ của bạn trước các cuộc tấn công trên mạng.

- Đắm chìm trong thế giới các công cụ tiên tiến: Khám phá phần mềm tiêu chuẩn ngành như Ghidra và IDA Pro để phân tích phần mềm độc hại một cách chính xác.

- Hiểu các khái niệm về ký hiệu, nhị phân bị tước và không bị tước.

- Phân tích và kiểm tra các tệp thực thi nhị phân để có được thông tin chi tiết toàn diện.

- Sử dụng READELF để xem thông tin tượng trưng trong tệp nhị phân.

- Tiết lộ nội dung của tệp đối tượng thông qua phân tích chi tiết.

- Khám phá lý thuyết đằng sau việc tháo gỡ và chức năng của bộ tách rời.

- Đạt được kiến thức chuyên sâu về cách tải và thực thi các tệp nhị phân.

- Nắm vững cách sử dụng IDA Pro và IDA Freeware để phân tích nâng cao.

- Khám phá các tab hữu ích trong IDA Pro để nâng cao kỹ thuật đảo ngược.

- Hợp lý hóa quá trình tải xuống và cài đặt IDA Pro\IDA Freeware.

- Có được kỹ năng toàn diện về phân tích phần mềm độc hại với Ghidra.

- Chinh phục kỹ thuật đảo ngược bằng các công cụ mạnh mẽ của Ghidra.

- Tận dụng OSINT để nâng cao hiệu quả kỹ thuật đảo ngược.

- Bắt đầu phân tích phần mềm độc hại thực sự với Ghidra để có trải nghiệm thực tế.

- Phân tích chuyên sâu về các thư viện được phần mềm độc hại sử dụng để hiểu rõ hơn.

- Trích xuất thông tin quan trọng từ các chuỗi đáng ngờ bằng Ghidra.

- Có được các kỹ thuật nâng cao để trích xuất các tệp SYS khỏi phần mềm độc hại.

- Hiểu chi tiết các nguyên tắc cơ bản của định dạng Windows PE.

- Đơn giản hóa quá trình cài đặt JDK trong môi trường Linux.

- Tải xuống Ghidra và khám phá cấu trúc tệp toàn diện của nó.

- Dễ dàng cài đặt JDK trong Windows hoặc MacOS để hoạt động liền mạch.

- Đạt được sự hiểu biết toàn diện về giai đoạn biên dịch trong phân tích nhị phân.

- Khám phá tầm quan trọng của giai đoạn tiền xử lý trong phân tích nhị phân.

- Phân tích toàn diện các tệp nhị phân và bốn giai đoạn biên dịch.

- Hiểu biết sâu sắc về vai trò của pha liên kết trong phân tích nhị phân.

- Làm sáng tỏ sự phức tạp của giai đoạn lắp ráp trong phân tích nhị phân.

- Nắm vững nghệ thuật mở dự án trong Ghidra để có quy trình làm việc hiệu quả.

- Khám phá các tính năng và khả năng to lớn của Ghidra để phân tích hiệu quả.

- Khám phá các trường ELF trong Linux để nắm bắt sự phức tạp của định dạng.

- Khám phá chuyên sâu về Định dạng có thể thực thi và có thể liên kết (ELF) cũng như tiêu đề thực thi của nó.

- Hiểu các trường tiêu đề chương trình ELF và tầm quan trọng của chúng trong Linux.

- Hiểu các lệnh và đường ống Linux.

- Khám phá các lệnh Linux khác nhau và cách sử dụng chúng với các đường ống.

- Giới thiệu về thiết bị đầu cuối Linux và các khái niệm chính của nó.

- Tìm các hướng dẫn và tài nguyên hữu ích cho Linux.

- Hiểu các thư mục Linux và tổ chức của chúng.

- Hiểu shell Linux và vai trò của nó trong việc tương tác với hệ thống.

- Làm việc với lệnh LS để liệt kê nội dung thư mục.

- Hiểu sự khác biệt giữa tên đường dẫn tương đối và tuyệt đối.

- Lọc đầu ra LS dựa trên các tiêu chí cụ thể.

- Giới thiệu về shell và mở rộng trong Linux.

- Thao tác với tập tin và thư mục trong Linux.

- Làm việc với các tập tin liên kết tượng trưng và cứng.

- Sử dụng tính năng tự động hoàn thành tab để nhập lệnh nhanh hơn.

- Sao chép tập tin và thư mục bằng lệnh CP.

- Kết nối mạng với Linux và các công cụ và lệnh khác nhau của nó.

- Làm việc với lệnh Traceroute (Trcrt) để chẩn đoán mạng.

- Hai mạng giao tiếp với một bộ định tuyến ở giữa.

- Kế thừa và đa hình

- Thao tác nhập xuất file trong C++

- Cấp phát bộ nhớ động trong C++

- Đệ quy và quay lui trong C++

- Đa luồng và đồng thời trong C++

- Kỹ thuật gỡ lỗi và xử lý lỗi trong C++

- Kỹ thuật tối ưu hóa hiệu suất trong C++

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), ngày 7 tháng 11 năm 2023: https://www.udemy.com/course/reverse_engineering/?&couponCode=OCSALY_YOUTUBE_1M

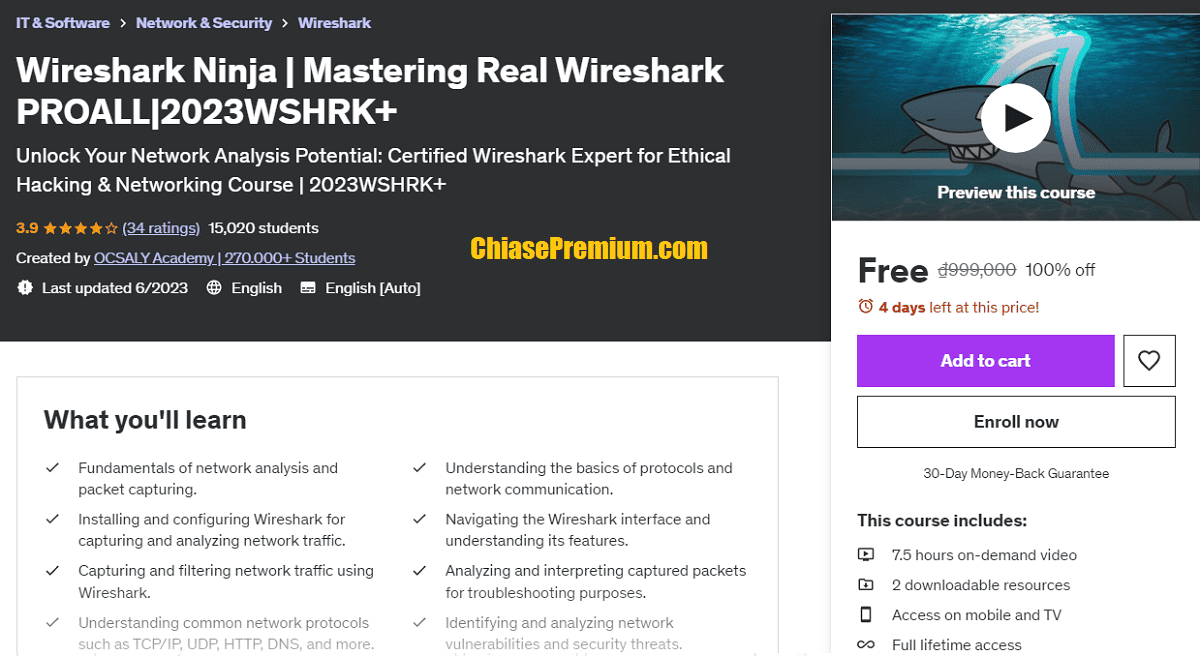

Wireshark Ninja

Wireshark Ninja | Mastering Real Wireshark PROALL|2023WSHRK+. Unlock Your Network Analysis Potential: Certified Wireshark Expert for Ethical Hacking & Networking Course | 2023WSHRK+ Source: Udemy.com

Bạn sẽ học được gì

- Nguyên tắc cơ bản của phân tích mạng và bắt gói.

- Hiểu các khái niệm cơ bản về giao thức và truyền thông mạng.

- Cài đặt và định cấu hình Wireshark để thu thập và phân tích lưu lượng mạng.

- Điều hướng giao diện Wireshark và hiểu các tính năng của nó.

- Nắm bắt và lọc lưu lượng mạng bằng Wireshark.

- Phân tích và giải thích các gói đã bắt được cho mục đích khắc phục sự cố.

- Hiểu các giao thức mạng phổ biến như TCP/IP, UDP, HTTP, DNS, v.v.

- Xác định và phân tích các lỗ hổng mạng và các mối đe dọa bảo mật.

- Khám phá các loại gói khác nhau, bao gồm Ethernet, IP, TCP và UDP.

- Thực hiện phân tích cấp độ gói để phát hiện các vấn đề về hiệu suất mạng.

- Phân tích các mẫu lưu lượng truy cập mạng và xác định các điểm bất thường.

- Trích xuất dữ liệu và theo dõi các luồng mạng để điều tra pháp y.

- Áp dụng bộ lọc hiển thị và tạo bộ lọc tùy chỉnh để tập trung vào lưu lượng mạng cụ thể.

- Phân tích lưu lượng mạng trong thời gian thực và ghi lại các gói trực tiếp.

- Làm việc với cấu hình Wireshark và tùy chỉnh cài đặt để phân tích hiệu quả.

- Hiểu các tùy chọn chụp khác nhau và định cấu hình các kỹ thuật chụp nâng cao.

- Phân tích lưu lượng mạng được mã hóa và các giao thức giải mã bằng Wireshark.

- Khắc phục sự cố kết nối mạng bằng các tính năng của Wireshark.

- Cộng tác với các nhà phân tích mạng khác và chia sẻ các tệp chụp.

- Các phương pháp hay nhất để phân tích mạng, thu thập gói và sử dụng Wireshark một cách hiệu quả.

- Hiểu các nguyên tắc cơ bản của các giao thức mạng và chức năng của chúng.

- Có được kiến thức toàn diện về mô hình TCP/IP và các lớp của nó.

- Cài đặt và thiết lập Kali Linux cho mục đích hack có đạo đức.

- Định cấu hình máy ảo để tạo phòng thí nghiệm hack có đạo đức.

- Phân tích tầm quan trọng của chế độ lăng nhăng trong phân tích mạng.

- Tìm hiểu cách hoạt động của các thiết bị chuyển mạch và vai trò của chúng trong việc truyền dữ liệu.

- Khám phá khái niệm Đơn vị dữ liệu giao thức (PDU) và tầm quan trọng của chúng.

- Khám phá quá trình gửi và nhận email qua internet.

- Làm quen với giao diện Wireshark và các phím tắt quan trọng.

- Nắm bắt và phân tích lưu lượng mạng bằng Wireshark.

- Sử dụng bộ lọc hiển thị của Wireshark để tinh chỉnh và tập trung vào dữ liệu cụ thể.

- Kiểm tra các kịch bản mạng trong thế giới thực liên quan đến giao tiếp bộ định tuyến.

- Cài đặt Metasploitable để mô phỏng các hệ thống dễ bị tấn công nhằm mục đích thử nghiệm.

- Hiển thị dữ liệu đã ghi một cách hiệu quả và tận dụng các plugin có sẵn trong Wireshark.

- Xác định các khái niệm và công cụ chính được sử dụng trong phân tích mạng và hack có đạo đức.

- Bắt đầu sử dụng bộ lọc hiển thị Wireshark để phân tích lưu lượng truy cập nâng cao.

- Hiểu vai trò của Hệ thống phát hiện xâm nhập (IDS) và Danh sách kiểm soát truy cập (ACL) trong bảo mật mạng.

- Khám phá chức năng của tường lửa và tác động của chúng đối với lưu lượng mạng.

- Tìm hiểu quy trình thu thập lưu lượng truy cập bằng Wireshark và áp dụng các bộ lọc trực tiếp.

- Phân biệt giữa các loại tín hiệu khác nhau gặp phải trong phân tích mạng.

- Nắm vững kiến thức về trạng thái TCP và tầm quan trọng của chúng trong việc khắc phục sự cố mạng.

- Phân tích sâu các giao thức mạng và mô hình truyền thông.

- Phát hiện và xác định các lỗ hổng bảo mật tiềm ẩn trong lưu lượng mạng.

- Nâng cao kỹ năng an ninh mạng bằng cách phân tích và giải thích dữ liệu mạng.

- Phát triển sự hiểu biết sâu sắc về cấu trúc gói mạng và nội dung của chúng.

- Thực hành sử dụng Wireshark để điều tra các vấn đề về hiệu suất mạng.

- Có được kinh nghiệm thực tế trong việc thực hiện phân tích cấp gói để khắc phục sự cố mạng.

- Khám phá các nghiên cứu điển hình trong thế giới thực và các ví dụ thực tế để củng cố việc học.

- Áp dụng các kỹ thuật phân tích mạng để phát hiện và giảm thiểu các cuộc tấn công mạng.

- Có được các kỹ năng thực tế có giá trị đối với các quản trị viên mạng, chuyên gia an ninh mạng và các tin tặc có đạo đức đầy tham vọng.

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), ngày 7 tháng 11 năm 2023:

https://www.udemy.com/course/wireshark-training/?&couponCode=OCSALY_YOUTUBE_1M

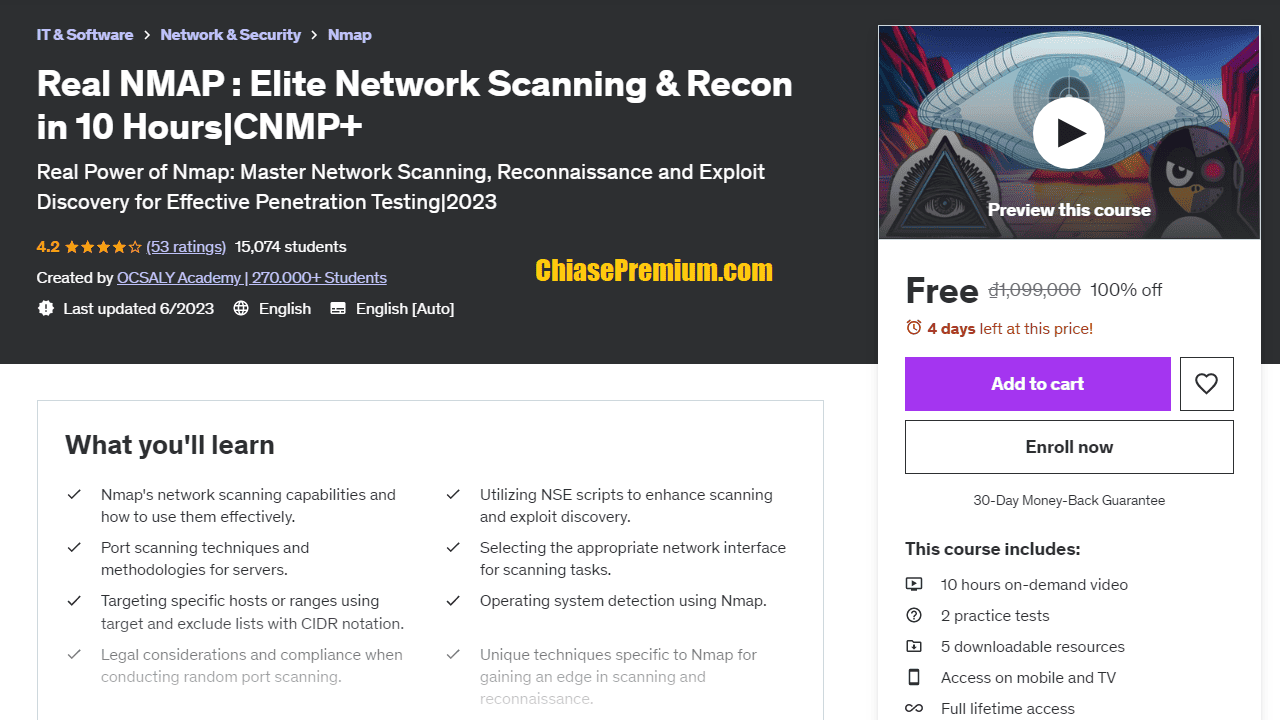

Real NMAP course

Real NMAP : Elite Network Scanning & Recon in 10 Hours|CNMP+.

Real Power of Nmap: Master Network Scanning, Reconnaissance and Exploit Discovery for Effective Penetration Testing|2023 Source: Udemy.com

Bạn sẽ học được gì

- Khả năng quét mạng của Nmap và cách sử dụng chúng hiệu quả.

- Sử dụng các tập lệnh NSE để tăng cường khả năng quét và phát hiện khai thác.

- Kỹ thuật và phương pháp quét cổng cho máy chủ.

- Lựa chọn giao diện mạng thích hợp cho các tác vụ quét.

- Nhắm mục tiêu các máy chủ hoặc phạm vi cụ thể bằng cách sử dụng danh sách mục tiêu và loại trừ có ký hiệu CIDR.

- Phát hiện hệ điều hành bằng Nmap.

- Cân nhắc về mặt pháp lý và tuân thủ khi tiến hành quét cổng ngẫu nhiên.

- Các kỹ thuật độc đáo dành riêng cho Nmap để đạt được lợi thế trong việc quét và trinh sát.

- Kỹ thuật quét TCP ACK và SYN nâng cao và các ứng dụng của chúng.

- Tận dụng ICMP cho mục đích quét nâng cao.

- Tầm quan trọng và nguyên tắc cơ bản của trinh sát trong việc thu thập thông tin.

- Định vị địa lý IP và truy vấn WhoIS bằng Nmap.

- Tiến hành theo dõi đồ họa để trực quan hóa các đường dẫn truyền thông mạng.

- Hiểu các rủi ro tiềm ẩn liên quan đến các phương thức HTTP khác nhau và quét tìm chúng.

- Tìm kiếm thông tin có giá trị và các lỗ hổng tiềm ẩn trong máy chủ web, hay còn gọi là “Vàng kỹ thuật số”.

- Hiểu những điều cơ bản về giao thức mạng và chức năng của chúng.

- Khám phá các lớp của mô hình TCP/IP và vai trò của chúng trong giao tiếp mạng.

- Tìm hiểu quy trình gửi và nhận email qua internet.

- Hiểu khái niệm về Đơn vị dữ liệu giao thức (PDU) và cách chúng được sử dụng trong mạng.

- Khám phá cách sử dụng cơ bản của các thiết bị chuyển mạch và truyền dữ liệu trong mạng.

- Tìm hiểu cách hai mạng giao tiếp với nhau bằng bộ định tuyến.

- Giới thiệu về mạng và các khái niệm cơ bản của nó.

- Hiểu khái niệm về liên mạng và tầm quan trọng của nó trong việc kết nối các mạng.

- Khám phá các loại mạng khu vực (AN) khác nhau và đặc điểm của chúng.

- Tìm hiểu về Mạng cục bộ (LAN) và cách sử dụng chúng trong việc kết nối các thiết bị trong một khu vực giới hạn.

- Hiểu khái niệm Mạng khu vực đô thị (MAN) và vai trò của chúng trong việc kết nối các thành phố hoặc khu vực rộng lớn.

- Khám phá Mạng diện rộng (WAN) và cách sử dụng chúng trong việc kết nối các mạng phân tán về mặt địa lý.

- Giới thiệu các phần và nguyên tắc cơ bản của lọc điều khiển phương tiện trong mạng.

- Khám phá các điểm truy cập không dây (WAP) của Linux và bỏ qua các kỹ thuật lọc MAC.

- Tạo phòng thí nghiệm Nmap/Ethical Hacking cá nhân để học tập thực tế.

- Bắt đầu với các khái niệm và công cụ mạng.

- Cài đặt và thiết lập máy ảo để thử nghiệm mạng.

- Cài đặt và định cấu hình Kali Linux, một bản phân phối thử nghiệm thâm nhập phổ biến.

- Cài đặt Metasploitable, một máy ảo dễ bị tấn công để thực hành kiểm tra bảo mật.

- Hiểu và sử dụng các lệnh và đường dẫn Linux khác nhau để quản lý hệ thống hiệu quả.

- Khám phá khái niệm về lệnh trong Linux và cách chúng được sử dụng để thực hiện các tác vụ cụ thể.

- Minh họa các ví dụ về cách sử dụng đường ống trong Linux để xử lý và thao tác dữ liệu.

- Khám phá các tùy chọn lệnh LS (danh sách) bất thường và chức năng của chúng.

- Học và sử dụng các lệnh Linux khác nhau kết hợp với các đường dẫn để xử lý dữ liệu nâng cao.

- Hiểu các khái niệm chính liên quan đến hệ điều hành Linux và chức năng của chúng.

- Tìm và sử dụng các hướng dẫn và tài liệu hữu ích trong môi trường Linux.

- Khám phá các thư mục Linux và cấu trúc của chúng để điều hướng hệ thống tệp hiệu quả.

- Tiếp tục khám phá các thư mục Linux và tầm quan trọng của chúng trong việc tổ chức các tệp và chương trình.

- Hiểu shell và vai trò của nó như một trung gian giữa người dùng và hệ thống Linux.

- Đạt được kiến thức về các nguyên tắc cơ bản của các quy trình trong hệ thống Linux và cách chúng tương tác với hệ điều hành.

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), ngày 7 tháng 11 năm 2023: https://www.udemy.com/course/nmap-training/?&couponCode=OCSALY_YOUTUBE_1M

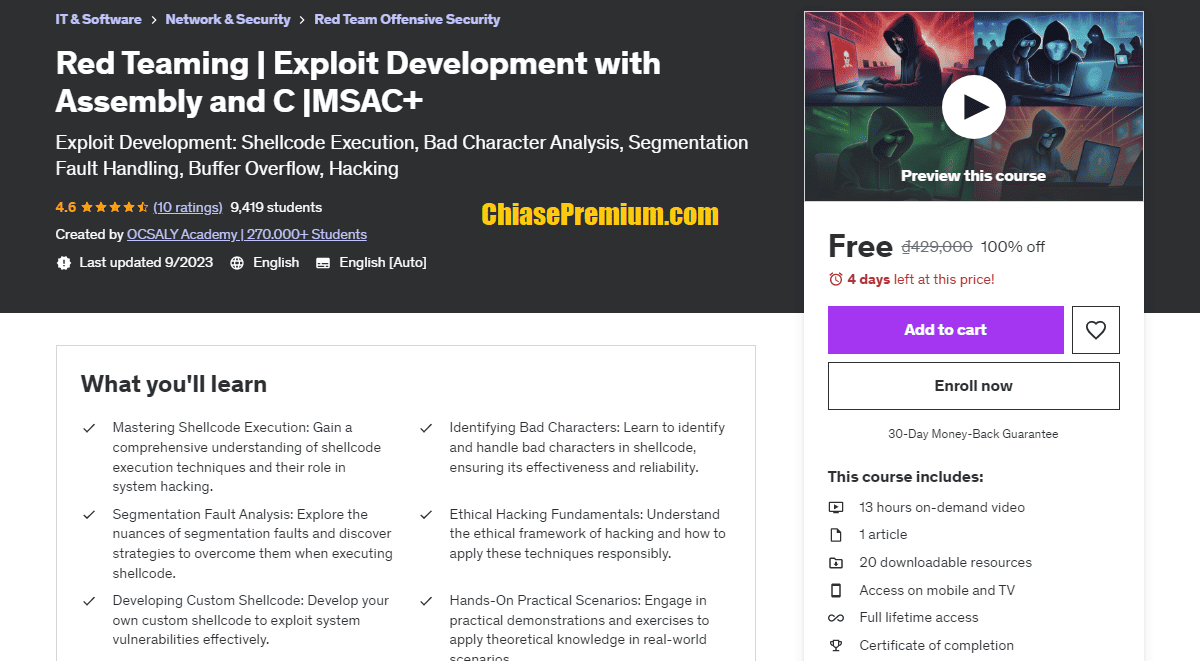

Exploit Development with Assembly and C

Red Teaming – Exploit Development with Assembly and C – MSAC+

Exploit Development: Shellcode Execution, Bad Character Analysis, Segmentation Fault Handling, Buffer Overflow, Hacking. Source: Udemy.com

Bạn sẽ học được gì

- Nắm vững cách thực thi shellcode: Có được sự hiểu biết toàn diện về các kỹ thuật thực thi shellcode và vai trò của chúng trong việc hack hệ thống.

- Xác định các ký tự xấu: Tìm hiểu cách xác định và xử lý các ký tự xấu trong shellcode, đảm bảo tính hiệu quả và độ tin cậy của nó.

- Phân tích lỗi phân đoạn: Khám phá các sắc thái của lỗi phân đoạn và khám phá các chiến lược để khắc phục chúng khi thực thi shellcode.

- Nguyên tắc cơ bản về đạo đức hack: Hiểu khuôn khổ đạo đức của việc hack và cách áp dụng các kỹ thuật này một cách có trách nhiệm.

- Phát triển Shellcode tùy chỉnh: Phát triển shellcode tùy chỉnh của riêng bạn để khai thác các lỗ hổng hệ thống một cách hiệu quả.

- Các tình huống thực hành thực hành: Tham gia vào các buổi trình diễn và bài tập thực tế để áp dụng kiến thức lý thuyết vào các tình huống thực tế.

- Kỹ thuật xâm phạm hệ thống: Tìm hiểu các kỹ thuật xâm phạm hệ thống một cách có đạo đức bằng cách thực thi shellcode.

- Khai thác lỗ hổng: Khám phá các lỗ hổng trong hệ thống và khai thác chúng bằng shellcode để giành quyền truy cập.

- Giảm thiểu ký tự xấu nâng cao: Đi sâu vào các kỹ thuật nâng cao để xác định, phân tích và giảm thiểu ký tự xấu trong shellcode.

- Xây dựng kỹ năng hack có đạo đức: Trang bị cho mình những kỹ năng thực tế về hack có đạo đức, nâng cao chuyên môn về an ninh mạng của bạn.

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), ngày 7 tháng 11 năm 2023:

https://www.udemy.com/course/shellcode/?&couponCode=OCSALY_YOUTUBE_1M

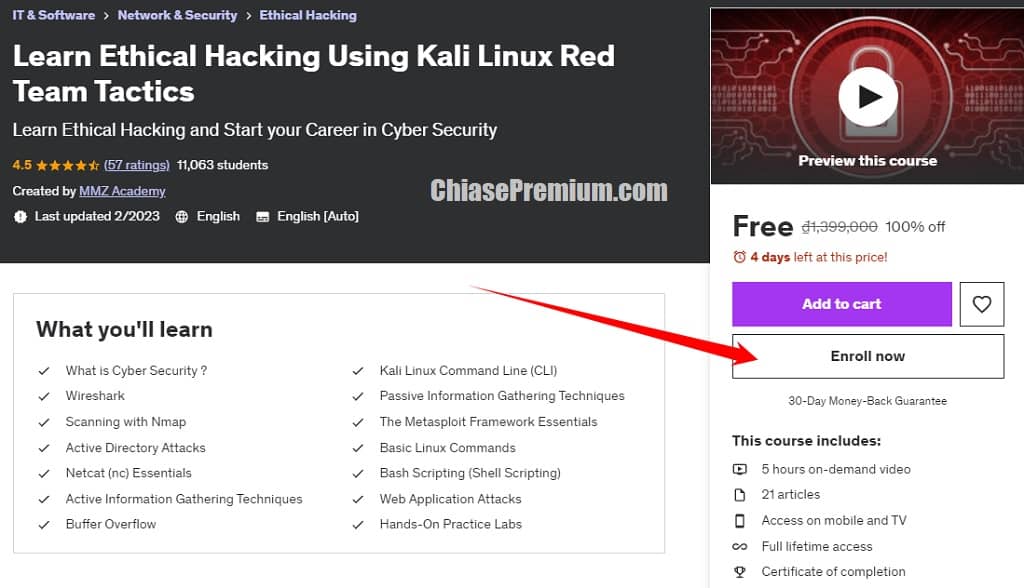

Learn Hacking Using Kali Linux

Learn Ethical Hacking Using Kali Linux Red Team Tactics. Learn Ethical Hacking and Start your Career in Cyber Security. source: udemy.com

What you’ll learn

- What is Cyber Security ?

- Kali Linux Command Line (CLI)

- Wireshark

- Passive Information Gathering Techniques

- Scanning with Nmap

- The Metasploit Framework Essentials

- Active Directory Attacks

- Basic Linux Commands

- Netcat (nc) Essentials

- Bash Scripting (Shell Scripting)

- Active Information Gathering Techniques

- Web Application Attacks

- Buffer Overflow

- Hands-On Practice Labs

source: udemy.com

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), https://www.udemy.com/course/learn-ethical-hacking-using-kali-linux-red-team-tactics/?couponCode=C7EE941A600A1AA2BBC8

Hacker mũ trắng cho người mới bắt đầu

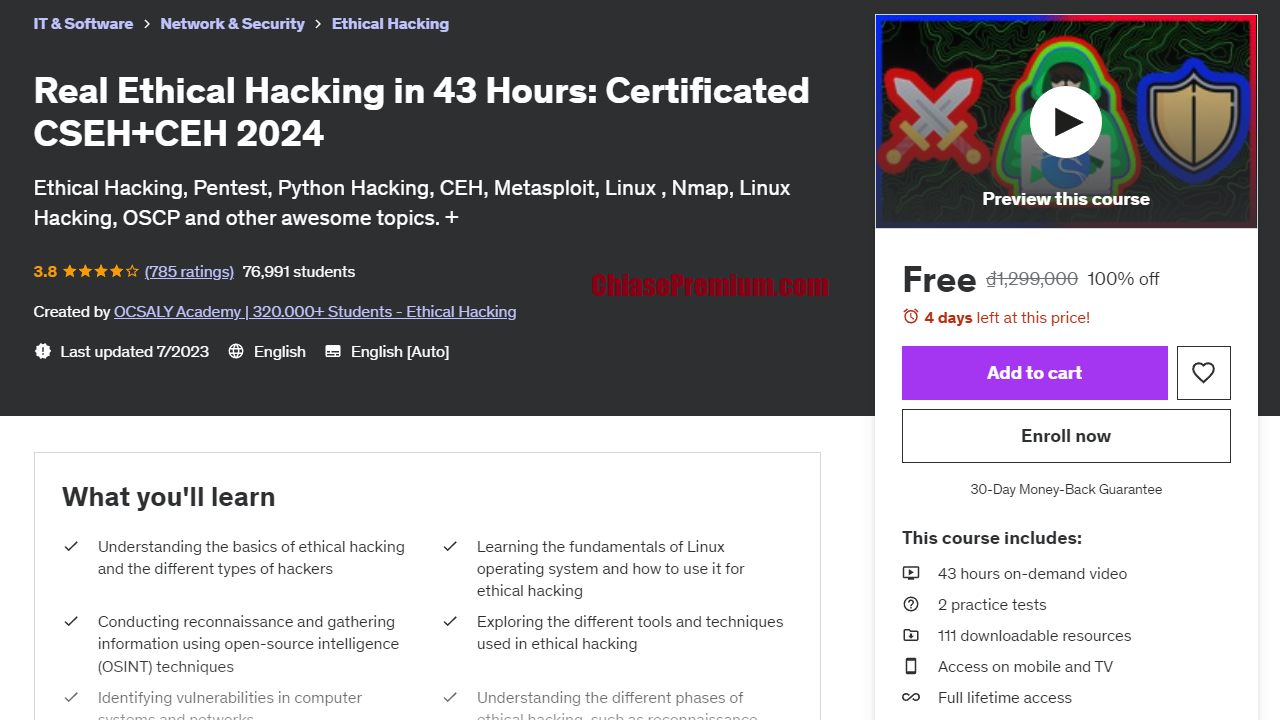

Real Ethical Hacking Certificated CSEH+CEH

Ethical Hacking, Pentest, Python Hacking, CEH, Metasploit, Linux , Nmap, Linux Hacking, OSCP and other awesome topics. source: udemy.com

- 43 hours on-demand video

- 2 practice tests

- 111 downloadable resources

“What you’ll learn

- Understanding the basics of ethical hacking and the different types of hackers

- Learning the fundamentals of Linux operating system and how to use it for ethical hacking

- Conducting reconnaissance and gathering information using open-source intelligence (OSINT) techniques

- Exploring the different tools and techniques used in ethical hacking

- Identifying vulnerabilities in computer systems and networks

- Understanding the different phases of ethical hacking, such as reconnaissance, scanning, gaining access, maintaining access, and covering tracks

- Learning how to use Metasploit, a popular penetration testing framework

- Understanding how to exploit vulnerabilities using various techniques such as SQL injection, cross-site scripting (XSS), and buffer overflow

- Learning how to use Nmap, a powerful network scanner

- Understanding how to use Wireshark, a network protocol analyzer, to sniff network traffic

- Learning how to use Kali Linux, a popular ethical hacking operating system

- Learning how to use proxy tools such as Burp Suite and ZAP to intercept and modify HTTP requests and responses

- Understanding how to secure computer systems and networks from various threats

- Learning how to use social engineering techniques to gain access to systems and networks

- Learning how to use password cracking tools such as John the Ripper and Hashcat

- Understanding the different types of firewalls and how to bypass them

- Learning how to use virtual private networks (VPNs) to stay anonymous and secure online

- Understanding how to perform web application penetration testing

- Learning how to use Tor, a free and open-source software for anonymous communication

- Understanding how to write ethical hacking reports and present findings to clients.

- Learning how to use virtual machines for ethical hacking

- Understanding how to use network sniffers to capture and analyze network traffic

- Learning how to perform reconnaissance using Google Dorking

- Understanding how to use SSH (Secure Shell) for secure remote access to a system

- Learning how to use port scanning tools such as Nmap and Masscan

- Understanding how to use SQLmap to automate SQL injection attacks

- How to use Kali Linux and other tools to perform real-world hacking scenarios and penetration testing

- How to gather information on targets using advanced Open-Source Intelligence (OSINT) techniques

- Understanding the psychology and methodology of social engineering attacks

- How to use packet sniffing tools such as Wireshark to analyze and intercept network traffic

- The different types of malware, how to detect them, and how to remove them

- Understanding the importance of cryptography in securing data and communications.”

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), 27/2/2024: https://www.udemy.com/course/the-ultimate-ethical-hacking-linux-and-metasploit-training/?&couponCode=REAL_HACKING_2024

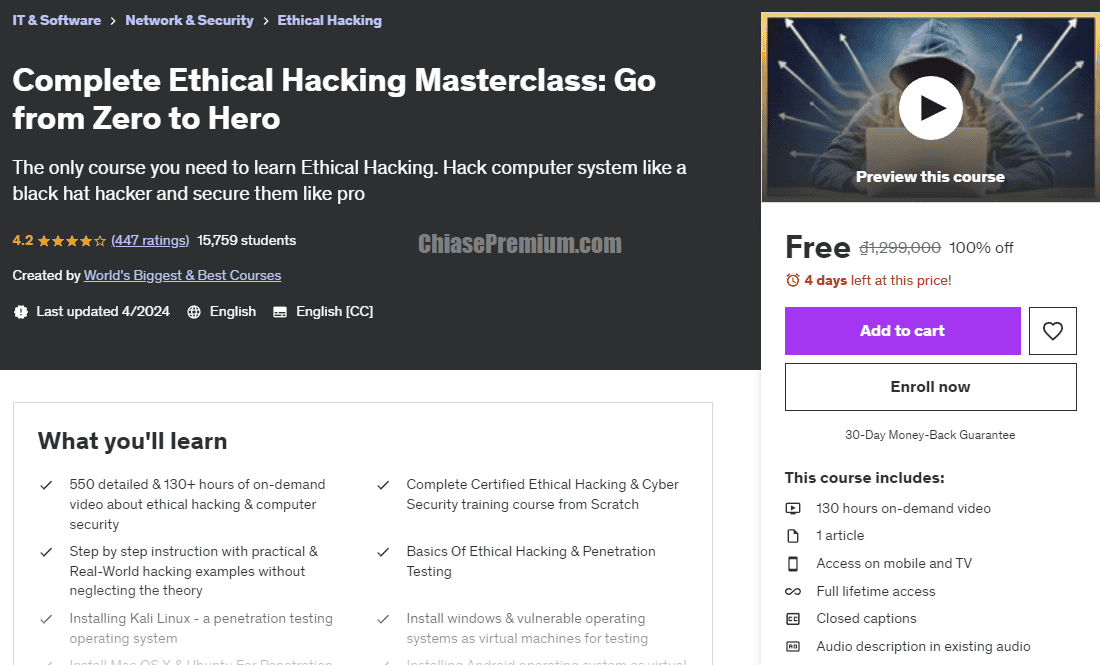

Khóa học hacker chuyên nghiệp

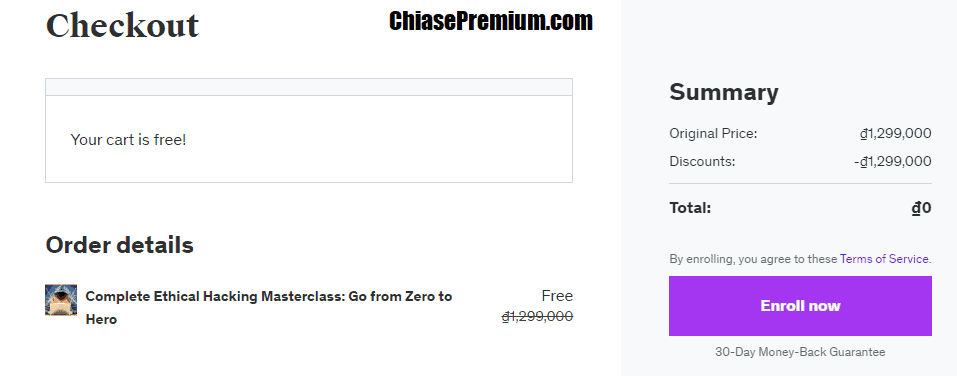

Complete Ethical Hacking Masterclass Go from Zero to Hero

The only course you need to learn Ethical Hacking. Hack computer system like a black hat hacker and secure them like pro. source: udemy.com

- 130 hours on-demand video

- 1 article

“What you’ll learn

- 550 detailed & 130+ hours of on-demand video about ethical hacking & computer security

- Complete Certified Ethical Hacking & Cyber Security training course from Scratch

- Step by step instruction with practical & Real-World hacking examples without neglecting the theory

- Basics Of Ethical Hacking & Penetration Testing

- Installing Kali Linux – a penetration testing operating system

- Install windows & vulnerable operating systems as virtual machines for testing

- Install Mac OS X & Ubuntu For Penetration Testing

- Installing Android operating system as virtual machine for testing

- Learn Linux commands and how to interact with the terminal

- Learn linux basics & Configuring Kali Linux for better performance

- Learn to be anonymous when doing hacking and penetration testing activities

- Install the best operating system that hackers use only for Anonymity

- Virtual Private Network (VPN) – Basics to Advanced

- Setting Up – Open VPN Server

- Setting Up – Open VPN Client

- Get The Best Virtual Private Network For Free

- Tor & Tails – Basics to Advanced

- Tor Relays, Tor Bridges, Pluggable Transports & Obfsproxy

- Tor Hidden Services, Security & Anonymity Practices

- Using JonDonym For Anonymity

- Using Macchanger For Changing Our MAC Address

- Advanced Uses Of Macchanger For Anonymity

- Basics of different Proxies & Proxy Chain

- Set Up Your Own Proxy Server

- Set Up Your Own Proxy Chain

- Proxy Tunneling, Traffic Monitoring & Practical Anonymity

- Using Best Kali Linux Tools For Staying Anonymous Online

- Cellular Networks & I2P For Maintaining Privacy and Anonymity Online

- Advance Methods For Staying Anonymous Using Nesting and Chaining Together

- Gather passive & active information using different tools & techniques

- Gathering Information about the target weather it is a person, website or a company

- Pre Connection Attacks – WiFi & Wired Hacking

- Disconnecting any device from the network

- Learn to hack Wi-Fi NETWORK weather it is using WEP/WPA/WPA2

- Gaining access attack – WiFi & Wired Hacking

- Gaining access to Captive Portals (Airports, Hotels, etc…)

- Post Connection Attacks – WiFi & Wired Hacking

- Writing Custom Scripts & Executing Our Custom Attacks

- Create Rogue access point

- Create Fake Captive Portals

- Covering our tracks after cracking Wi-Fi network

- Real-World Example Of WiFi & Wired Hacking [Demonstration

- Scanning the Network

- Scanning for finding Vulnerabilities

- Learn to Scan using different tools & techniques

- Learn to Scan outside of your Network

- Real-World Example Of Scanning [Demonstration]

- Understand Denial of Service & Distributed Denial of Service properly

- Understanding Computer Networking OSI model

- Botnets & Stressers for DOS & DDOS

- SYN Flood attacks

- HTTP Flood attacks

- UDP and ICMP Flood attacks

- Slowloris attack

- LOIC & Js LOIC attack

- Peer to Peer attack

- Using DDOS as a service

- Creating Zombie Computers, Botnets & Executing DDOS Attack

- Crash or Taking Down Websites & Signal Jamming Using DOS & DDOS ATTACK

- Real-World Example Of DOS & DDOS Attacks [Demonstration]

- Sniff packets using ARP Poisoning

- Sniff packets using ARP Spoofing

- Learn to do Sniffing attacks using DNS Poisoning

- Advance Man In The Middle- Writing script, Converting downloads to Trojan on fly

- Use flooding , spoofing & poisoning together for Sniffing

- Use different tools for Capturing packets

- Sniff packets and analyse them to extract important information

- Real-World Example Of Sniffing [Demonstration]

- Learn to hijack session

- Network level session hijacking

- Hijacking session using – TCP

- Hijacking session using – UDP

- Attacking browser for hijacking Session

- Web application session hijacking

- Brute Forcing for hijacking session

- Hijacking cookies of Web application

- Using of different tools for automating session hijacking

- Using Burp Suite tool

- Using OWASP-ZAP & Netsparker

- Real-World Example Of Session Hijacking [Demonstration]

- Learn & Understand Buffer Overflow

- Buffer Overflow using Programming

- Database Hacking using Buffer Overflow

- Buffer Overflow using Malwares

- Getting access to the system using Buffer Overflow

- Compromising the Victim using Buffer Overflow

- Advanced techniques of Buffer Overflow

- Mastering Buffer Overflow

- Real-World Example Of Buffer Overflow [Demonstration]

- Learn & Understand Cryptography

- Using best tools for Cryptography

- Real-World Example Of Cryptography [Demonstration]

- Guessing Methods For Hacking Password – Using Tools Included

- Brute Force methods from password cracking

- Using Keylogger for stealing passwords

- Kali Linux for hacking password

- Advanced Password Hacking Techniques

- Real-World Example Of Password Hacking [Demonstration]

- Learn Web Application hacking from Scratch

- Understand the basic of Web application hacking

- Gathering information for hacking web applications

- Using different tools for gathering information such as: Nmap , Wget , Burpsuite ..etc

- Learn to tamper web application

- Client based web application attacks

- Cross Site Scripting (XSS) & Cross Site Request Forgery (CSRF) attack on web application

- Identity Management & Access Control attack

- Real-World Example Of Hacking Web Applications [Demonstration]

- Basics of Malware such as: definition , types ,destructiveness, etc …

- Basics of Trojan such as: definition , types ,destructiveness, etc …

- Creating a Trojan Virus

- Infecting the Victim using our Trojan Virus

- Evading Anti Virus software using our Trojan Virus

- Evading Anti Virus software

- Destroying The System

- Creating a Virus Worm

- Real-World Example Of Hacking Using Malwares [Demonstration]

- Learn to hack systems from Scratch

- Cracking Systems using Kerberos , Salting , John the Ripper & much more

- Gaining access to the Victim’s system

- Escalation & Escalating Privileges

- Maintaining access to the Victim’s PC

- Creating & Using Payload

- Creating & Using Backdoors

- Creating & Using Keyloggers

- Post Exploitation on Victim’s System

- Rootkits , Steganography using for Post Exploitation

- Covering our tracks

- Basic methods for – Clearing our logs & evidence

- Advanced methods for – Clearing our logs & evidence

- Real-World Example Of Hacking Systems [Demonstration]

- Learn Cloud Computing basics

- Hacking through Cloud Computing

- Service hijacking via Social Engineering

- Economic Denial of Sustainability (EDoS) attack in Cloud Computing

- Compromising the victim using Cloud Computing hacking

- Real-World Example Of Hacking Through Cloud Computing [Demonstration]

- Learn Social Engineering from Scratch

- The Art of Human Attack by Social Engineering

- Psychological Manipulation Using Social Engineering

- Gaining Access Using Social Engineering

- Generating Complex Payload

- Generating Undetectable Backdoor

- Generating Advanced Keylogger

- Changing Evil File’s Icon, Embedding With Any File & Configuring to Run Silently

- Maintaining Access Using Undetectable Methods (Rootkits & more)

- Post Exploitation Using Social Engineering

- Social Engineering with Kali Linux

- Phishing attack using BEEF & PHISH5

- Phishing attack using Spearphishing

- Phishing pages & Phishing Emails

- Learn how to Scam using Social Engineering

- Learn Scamming with Real-World example

- Get away with Identity Theft

- Buying and Selling identities

- Learn Website Hacking from Scratch

- Local File Inclusion Vulnerabilities(LFI)

- Remote File Inclusion Vulnerabilities(RFI)

- Code Execution Vulnerabilities

- Uploading Files Vulnerabilities

- SQL Injection – Data Extracting

- SQL Injection – Blind SQL Injection

- SQL Injection – Advanced Techniques

- SQL Injection – Evasion Techniques & Automating attacks

- Cross Site Scripting(XSS) – Understanding Cross Site attacks

- Cross Site Scripting(XSS) – Website Hacking Using XSS

- Web Server Hacking – Discovering vulnerabilities & Hacking through vulnerability

- Web Server Hacking – Taking advantages of Web Server misconfiguration

- Web Server Hacking – Advanced Attacks

- Learn Mobile hacking from Scratch

- Android mobile hacking from Scratch (Complete)

- Understanding the architecture of IOS

- Hacking IOS device using malware

- Hacking IOS mobile using other methods

- Hacking other mobile platforms

- Hacking mobile devices using malwares

- Creating payloads for Android mobile hacking

- Social Engineering Attack on Android mobile

- Spoofing Emails , Sms , Phone numbers

- Attacking with metasploit

- Rooting the Device

- Using Android to hack other devices

- Using DSPLOIT & Bugtroid

- Hacking windows phones

- Hacking BlackBerry phones

- Learn C++ From Scratch

- Creating Your Own Advanced Keylogger With C++

- Creating Your Own Trojan With C++

- Downloading & Installing Nmap

- Complete Basics of Nmap

- Discovery, Network Scanning, Port Scanning & Algorithms

- Finger printing methods used by Nmap

- Nmap Scripting Engine (NSE)

- Firewall, IDS Evasion & Spoofing In Nmap

- Zenmap

- Writing custom scripts & Nmap API – Advanced

- Learn to use Nmap like a Black-Hat hackers

- Real-World Example Of Hacking Using Nmap

- Downloading & Installing Wireshark

- Complete Basics Of Wireshark

- Capturing Packets & Packet Analysis

- Command Lines & Other Utilities In Wireshark

- Ip networks, Subnets, Switching & Routing

- Network protocols, Application protocols, Performance Analysis

- Tshark, Tshark Output Formatting

- Tunneling, Customization, Unauthorized Traffic monitoring

- Wireshark and Nmap Interaction

- Advanced Uses Of Wireshark

- Real-World Example Of Hacking Using Wireshark

- Learn How to Detect & Defend All of The Attacks

- Learn Computer Forensics from scratch

- Investigation

- Operating Systems(Windows, Linux, Mac OS X, etc…)

- Image Acquisition For Forensics

- Network Acquisition For Forensics

- Data Spaces & Data Recovery

- Malware Forensic

- Mobile Platform Forensic

- Kali Linux and Forensics

- Complete Bug Bounty (Earn Money Legally)

- Using Top 25+ tools for Bug Hunt & much more

- Learn even more ways to earn money legally & get retired

- Setting Up Lab To Access Deep Web & Dark Net

- Hands on Deep Web & Dark Net

- All about Bitcoins & Cryptocurrencies

- Get Free Bitcoin

- PGP Tutorial

- Deep Web & Dark Net Links (Huge Onion link collection)

- Dark Net Market Place (Purchasing products)

- Purchasing Products like: Illegal arms, drugs, Killing, etc…

- [Two Bonus Courses] Complete Python & Ethical Hacking, Metasploit course”

source: udemy.com

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), 11/4/2024: https://www.udemy.com/course/top-course/?couponCode=150DC73F98E0EC807A54

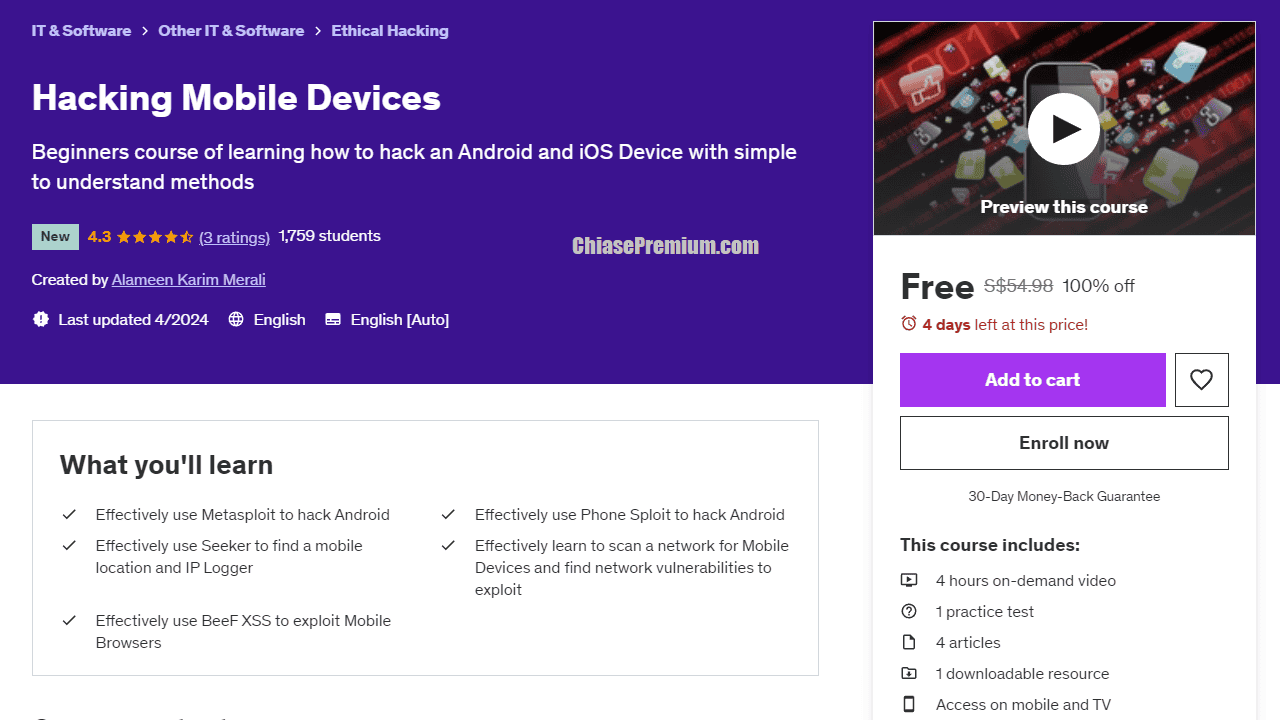

Hacking Mobile Devices

Beginners course of learning how to hack an Android and iOS Device with simple to understand methods

What you’ll learn

- Effectively use Metasploit to hack Android

- Effectively use Phone Sploit to hack Android

- Effectively use Seeker to find a mobile location and IP Logger

- Effectively learn to scan a network for Mobile Devices and find network vulnerabilities to exploit

- Effectively use BeeF XSS to exploit Mobile Browsers

source: Udemy.com

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), 17/6/2024: https://www.udemy.com/course/hacking-mobile-devices/?couponCode=EF814AB11DFA1ECF4982

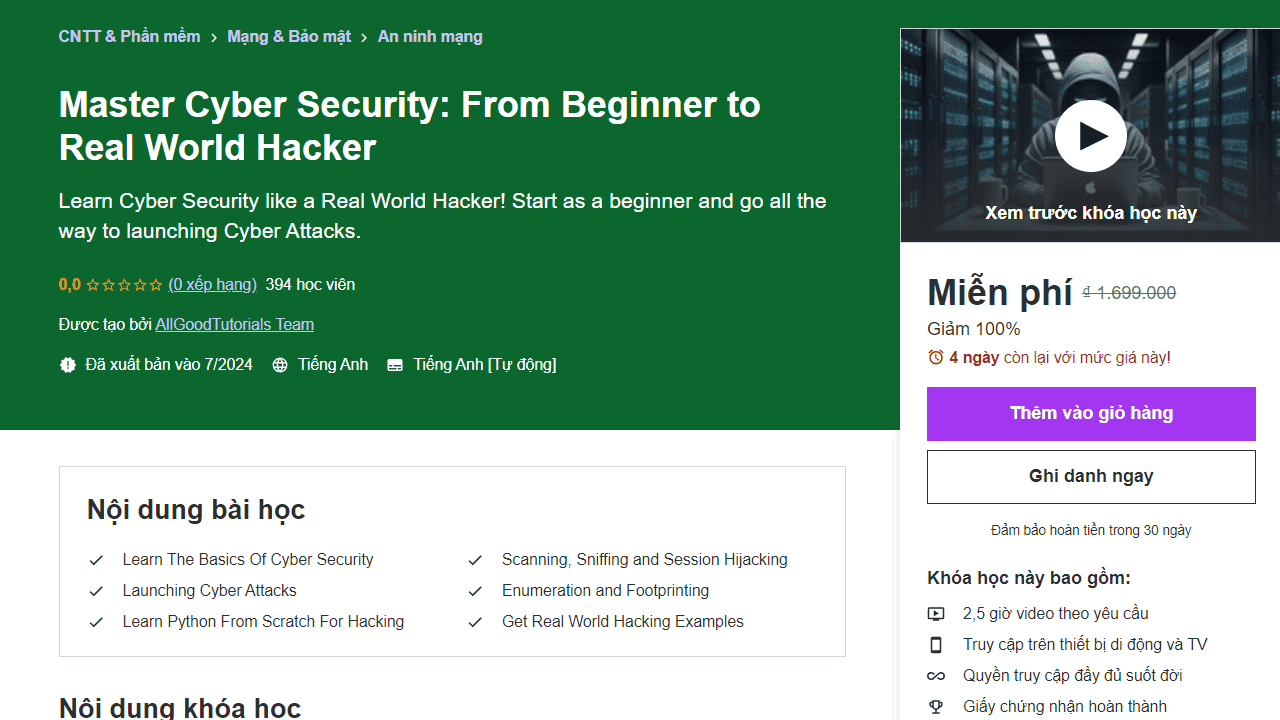

Master Cyber Security From Beginner to Real World Hacker

Learn Cyber Security like a Real World Hacker! Start as a beginner and go all the way to launching Cyber Attacks.

Nội dung bài học

- Learn The Basics Of Cyber Security

- Scanning, Sniffing and Session Hijacking

- Launching Cyber Attacks

- Enumeration and Footprinting

- Learn Python From Scratch For Hacking

- Get Real World Hacking Examples

Learn Cyber Security like a Real World Hacker

Cyber Security: Go From Zero to Hero: Learn Cyber Security like a Real World Hacker!

Unlock the world of cyber security and transform your life. Our course, “Cyber Security: Go From Zero to Hero,” is designed to take you from a complete beginner to a professional hacker. Start now, and become an expert!

Master Cyber Security with Real World Examples

- Comprehensive Learning: From networking basics to advanced cyber attacks, learn step-by-step.

- Practical Skills: Apply real-world examples and hands-on practicals to gain invaluable experience.

- Career Advancement: Equip yourself with skills to thrive in the cyber security field.

Why Choose Our Course?

- Authority: Learn from seasoned professionals in the cyber security industry.

- Commitment: Our detailed curriculum ensures you master each topic thoroughly.

- Social Proof: Join thousands of satisfied students who have transformed their careers.

The Ultimate Cyber Security Journey

- Introduction to Computer Networking: Grasp the basics to build a strong foundation.

- History and Applications: Understand the evolution and importance of cyber security.

- Real World Scenarios: Learn through real-life examples to prepare for actual cyber threats.

Enroll Now! Limited Seats Available!

Time is of the essence. Don’t miss out on this exclusive opportunity to elevate your skills and secure your future. Enroll today and take the first step towards becoming a cyber security expert!

Đối tượng của khóa học này:

- Anybody who want to learn about Cyber Security

Link đăng ký miễn phí vĩnh viễn dành cho 120 đăng ký đầu tiên trong hôm nay (free for 120 enrolls today), 02.7.2024:

Xem thêm: Vì sao khóa học Udemy lại hết lượt đăng ký miễn phí

Thủ thuật:

- Thủ thuật tạo tài khoản Skillshare premium free

- Cách đăng ký tài khoản DataCamp giá rẻ

- Thủ thuật tạo tài khoản Semrush Guru miễn phí

Khóa học miễn phí:

- [Free] Khoá học Docker từ cơ bản đến nâng cao

- [Full] Khóa học lập trình Node.js miễn phí

- [Free] Share Khóa học Midjourney miễn phí 2024 (tổng hợp)

- [Free] Khóa học Xu hướng thiết kế đồ họa mạng xã hội

- [Free] Khóa học JavaScript Chuyên Sâu, cơ bản đến nâng cao